到上面几个问题,我不禁想问(这脑回路也是……):

总之就是,上班时间上网摸鱼吗?哪怕用HTTPS 访问,如果公司知道,是通过什么手段?

本文谈谈我的看法,主要分为以下几个方面:

HTTPS 为什么安全

HTTPS,也称作HTTP over TLS,TLS 前身是SSL,会有各个版本。

TLS 协议在TCP/IP 协议栈中的关系

上图描述了在TCP/IP 协议栈中TLS(各子协议)和HTTP 的关系,HTTP+TLS 也就是HTTPS。

和HTTP 相比,HTTPS 的优势:

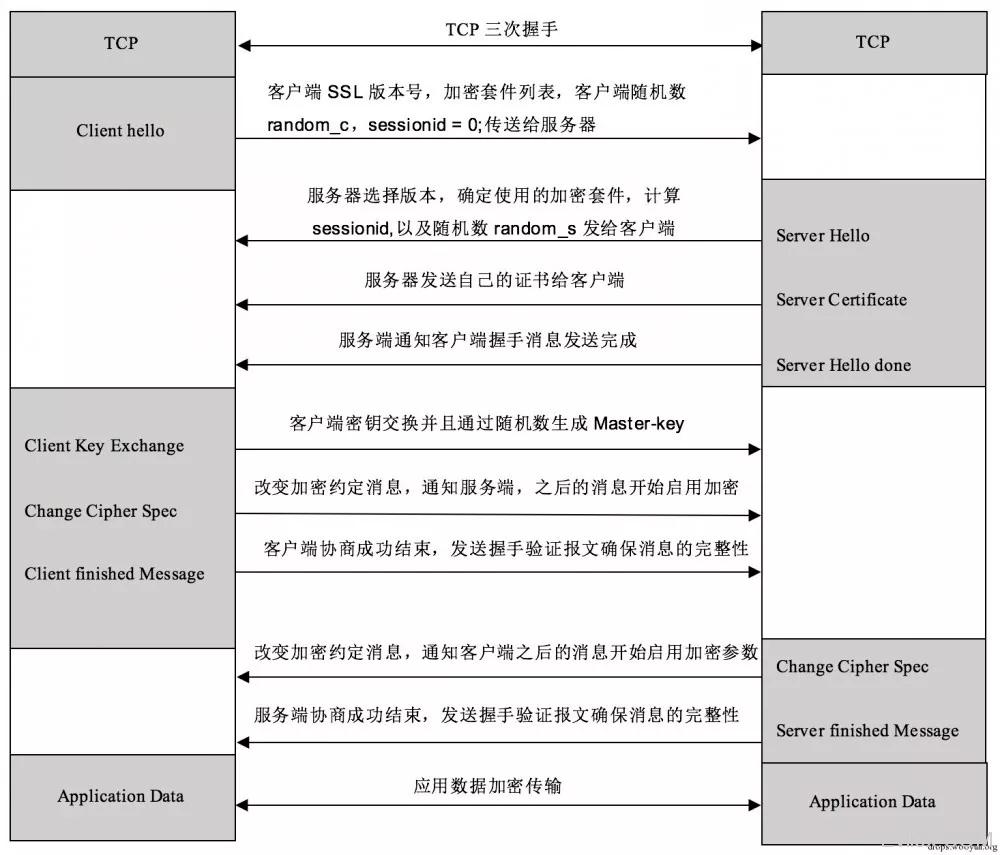

HTTPS 原理

上图就是大致介绍了HTTPS的握手流程,感兴趣的同学可以用WireShark抓包详细看看其中的每一个步骤,有助于理解HTTPS的完整流程。这里,我就不详述了。

大致就是客户端和服务端通过“握手会谈”商量出一个双方支持的加密算法和相应随机参数,得到一对密钥,后续的传输的内容都通过这对密钥进行加解密。

这对密钥很牛皮,比如要加密传输消息『tangleithu』,客户端通过公钥加密得到的密文『xyyaabbccdd』进行传输,服务端用自己的私钥对密文解密,恰好能得到『tangleithu』 。

中间错一位都不行,这样就保证了数据完整和隐私性。这个过程比较复杂,本文不详述。

因此,你在通过HTTPS访问网站的时候,就算流量被截取监听,获取到的信息也是加密的,啥实质性的内容也看不到。

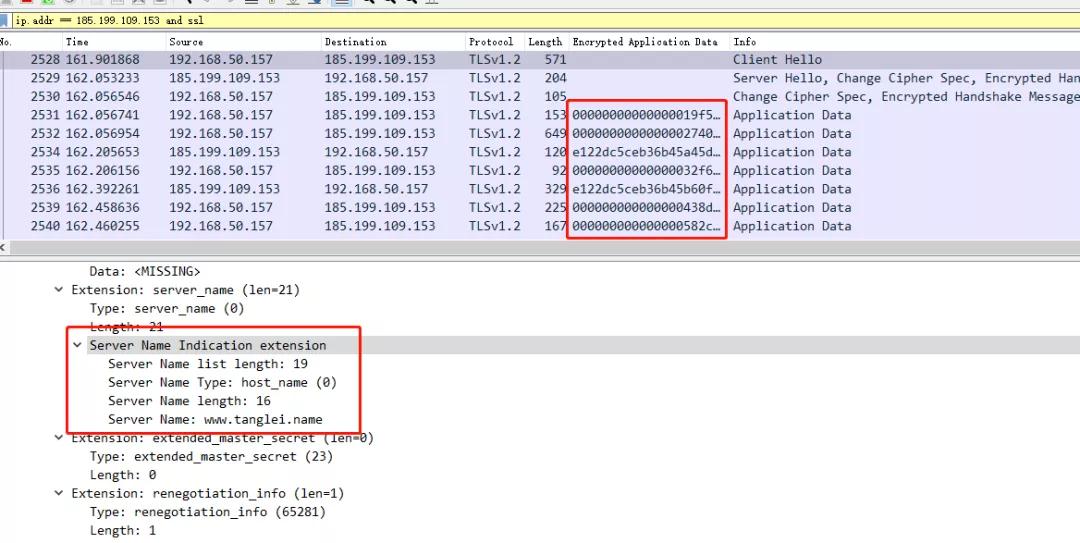

例如,如下图所示,当我访问某个网站,此时通过wireshark抓包得到的信息,能获得仅仅是一些通信的IP地址而已。

HTTPS 加密传输

这下放心了吗?摸鱼的过程中,就算访问的IP 地址被知道了,好像也无关紧要?其实,有了IP 地址也能获取不少信息了。

还好这个IP 搜出来是Github,而不是……

你或许会高兴,连个网站域名都看不到,可以放心摸鱼了。不过,这是真的吗?

HTTPS 真的安全吗?

HTTPS真的完全安全吗?连访问的域名都获取不到?答案是否定的。上述HTTPS在握手阶段有一个很重要的东西:证书。

SNI:域名裸奔

当访问HTTPS站点时,会首先与服务器建立SSL连接,第一步就是请求服务器的证书。

当一个Server IP只对应一个域名(站点)时,很方便,任意客户端请求过来,无脑返回该域名(服务)对应的证书即可。

但IP地址(IPv4)是有限的呀,多个域名复用同一个IP地址的时候怎么办?

服务器在发送证书时,不知道浏览器访问的是哪个域名,所以不能根据不同域名发送不同的证书。

因此TLS协议升级了,多了SNI这个东西,SNI即Server Name Indication,是为了解决一个服务器使用多个域名和证书的SSL/TLS扩展。

现在主流客户端都支持这个协议的。别问我怎么知道这个点的,之前工作上因为这个事情还费了老大劲儿……

它的原理是:在与服务器建立SSL连接之前,先发送要访问站点的域名(Hostname),这样服务器会根据这个域名返回一个合适的证书。此时还没有办法进行加解密,因此至少这个域名是裸奔的。

如下图所示,上面的截图其实是访问我的个人博客的抓包情况,客户端发送握手请求时,很自觉带上了自己的域名。

HTTPS SNI

因此,即便是HTTPS,访问的域名信息也是裸奔状态。你上班期间访问小电影网站,都留下了痕迹,若接入了公司网络,就自然而然被抓个正着。

除了域名是裸奔外,其实还有更严重的风险,那就是中间人攻击。

中间人攻击

前面也提到HTTPS中的关键其实在于这个证书。

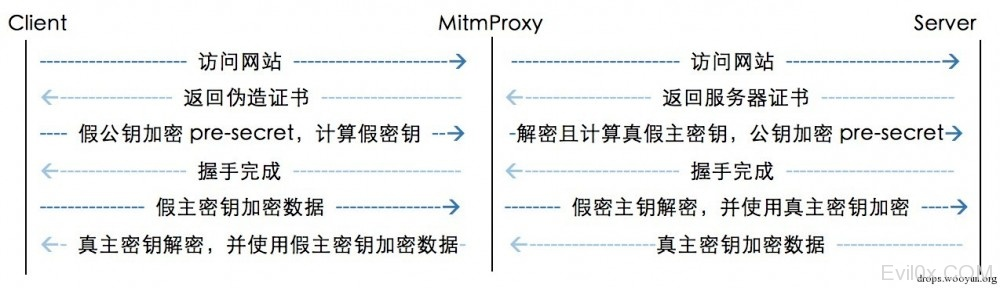

从名字可以看出来,中间人攻击就是在客户端、服务器之间多了个『中介』,『中介』在客户端、服务器双方中伪装对方。

如下图所示,这个『MitmProxy』充当了中间人,互相欺骗:

中间人攻击

可以安装MitmProxy 或者Fiddler 之类的抓包软件尝试一把,然后开启代理。

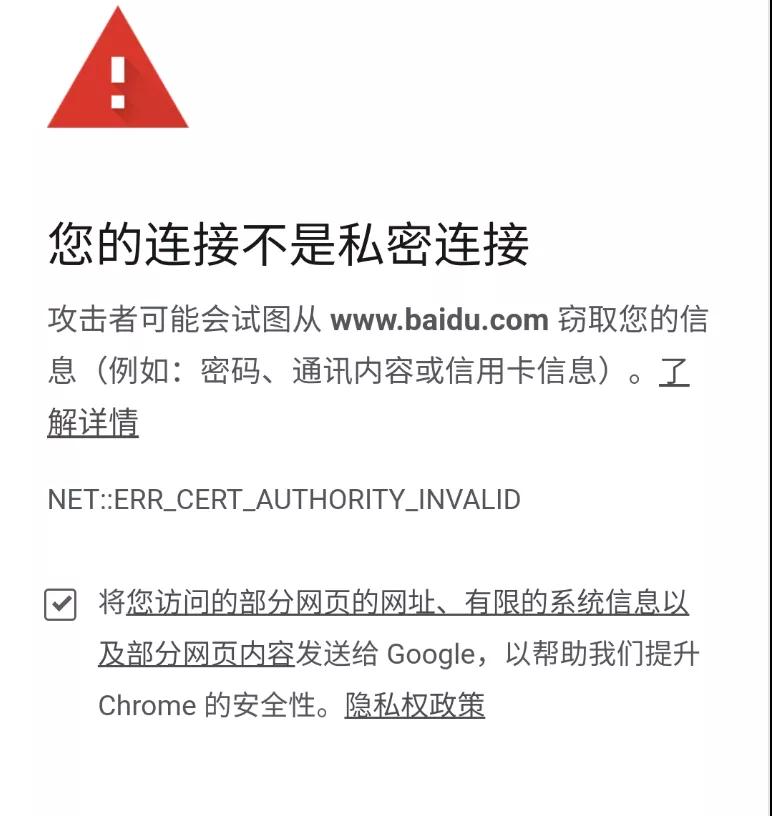

此时用手机访问百度,得到的信息如下:

证书信任前

提示,连接不是私密连接,其实就是浏览器识别了证书不太对劲,没有信任。而如果此时手机安装了Fiddler 的证书,就会正常访问。

证书信任后可正常访问

因此,当你信任证书后,在中间人面前,又是一览无余了。

而如果你用了公司电脑,估计你有相应的操作让信任证书吧,或者手机上是否有安装类似的客户端软件吧?

抓紧时间看看手机的证书安装明细(比如我手机上的):

我前任公司在信息安全这块做得就非常谨慎,手机会有工作手机,未授权的任何App都不能安装,谁知道App会悄悄干些什么事情呢。(最新热点,QQ扫描浏览器历史记录,你可知道)

当然各种App肯定也不是吃素的,不会让『中间人攻击』这么容易就得逞的,咱们接着看。

如何防止信息安全,反爬

前面提到,要实施中间人攻击,关键在于证书是否得到信任。浏览器的行为是证书可以让用户授权是否信任,而APP就可以开发者自己控制。

比如我尝试通过类似的方式对某匿名社区进行抓包解密HTTPS,但最终失败了,为什么呢?

这就要谈到『SSL Pinning』技术。App可以自己检验SSL握手时服务端返回的证书是否合法,“SSL pinning”技术说的就是在App中只信任固定的证书或者公钥。

因为在握手阶段服务端的证书必须返回给客户端,如果客户端在打包的时候,就把服务端证书放到本地,在握手校验证书的环节进行比较,服务端返回的证书和本地内置的证书一模一样,才发起网络请求。

否则,直接断开连接,不可用。当然,一般情况下,用这种技术也就能防止HTTPS信息被解密了。

不过,也还有其他的技术能够破解这种方法,比如Android下的一些Hook技术,具体而言就是绕过本地证书强校验的逻辑。

感兴趣的同学可以抱着学习目的研究一下。不过据说这种方式需要对系统进行Root、越狱等,需要一些更高权限的设置。

因此,也告诫我们,一定不要乱安装一些软件,稍不注意可能就中招,让自己在互联网上进行裸奔。

一方面个人隐私信息等泄露,另外一个方面可能一些非常重要的如账户密码等也可能被窃取。

可能的监控手段有哪些?

办公电脑当然要接入公司网络,通过上面介绍的内容,你也应该知道,你在什么时候浏览了哪些网站,公司其实都是一清二楚的。

若自己的手机如果接入了公司网络也是一模一样(连Agent软件都不需要装)。这就提醒我们,私人上网尽量用自己的移动网络呀。

浏览记录

上面提到,如一些涉及隐私的敏感信息,如一些PC软件、手机App自己内部加密传输的话,内容加密(包括但不限于HTTPS)不被破解也问题不大。

不过,这当然依赖这些软件设计者的水平了。比如同一个匿名用户对外展示的ID不能相同,如果是同一个的话也恰好暴露了逻辑漏洞。

当然,我们还是不要抱有侥幸心理,在监管的要求下,如果确实有一些违法等不恰当的言论等,始终还是有门路找到你的。

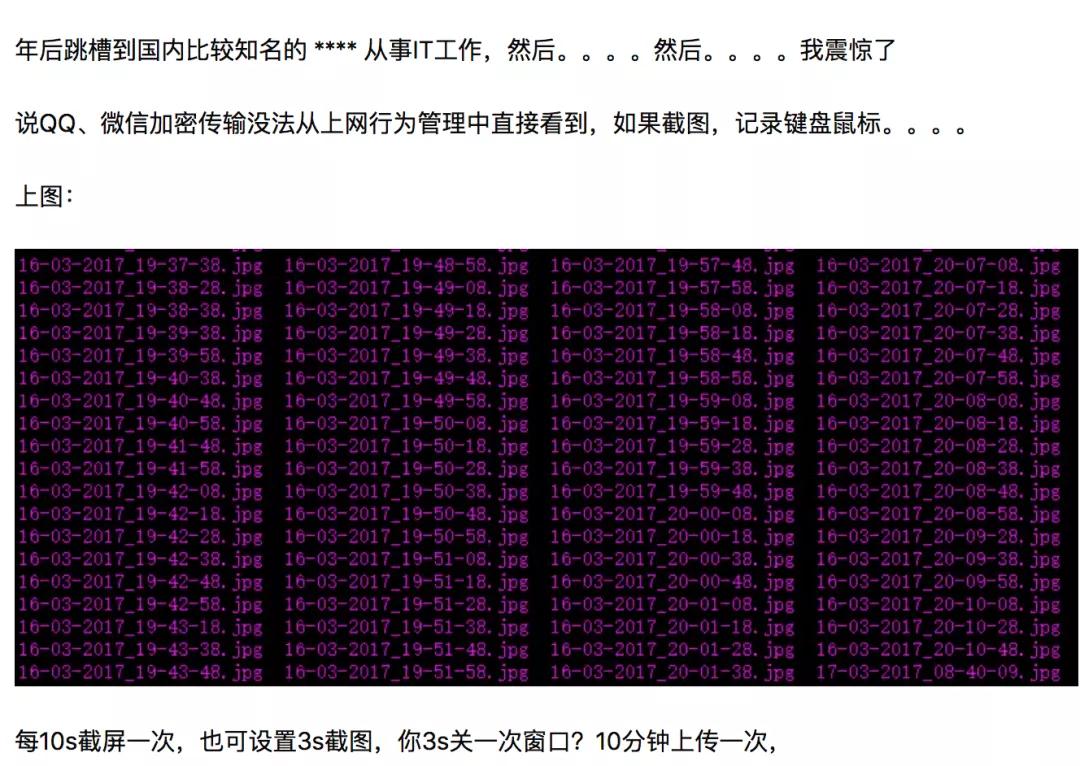

更何况,一般办公电脑都会预安装一些公司安全软件,至于这些软件究竟都干了些什么,有没有进行传说中悄悄截图什么的,这就因人(公司)而异了。(不讨论类似行为是否涉及到侵犯了员工隐私等问题)

不过,个人认为,咱也没必要过度担心。一般公司也不会因为你上班偶尔摸个鱼,逛逛淘宝、看看微博来找你麻烦的。毕竟没必要这么点芝麻事情来『大动干戈』。